ssl概念

SSL(Secure Socket Layer: 安全套接字) 利用数据加密,身份验证和消息完整性验证机制,为基于TCP等可靠连接的应用层协议。

SSL协议提供的功能主要有:

- 数据传输的机密性;利用对称密钥算法对传输的数据进行加密

- 身份验证机制:基于证书利用数字签名方法对服务器和客户端进行身份验证,其中客户端的身份验证是可选的

- 消息完整性验证:消息传输过程中使用MAC算法来校验消息的完整性。

如果用户的传输不是通过SSL的方式,那么其在网络中数据都是以明文进行传输的。

在数据库方面,客户端连接服务器使用SSL连接,能加密通信数据。

- 启用 SSL:可以在 mysql 配置文件中启用 SSL,需要指定 SSL 证书、私钥和 CA 证书的路径。

- SSL 握手验证:MySQL 8 支持 SSL 握手验证,可以确保客户端连接到正确的服务器。

- SSL 客户端认证:MySQL 8 支持客户端证书认证,可以进一步增强安全性。

- SSL 连接限制:可以通过修改 MySQL 配置文件中的参数来限制 SSL 连接的最大数量和连接的最大并发数。

总的来说,MySQL 8 的 SSL 功能可以帮助用户更安全地管理数据库,提高数据安全性。

MYSQL实现SSL的流程

- 先为MYSQL服务器创建SSL证书和私钥

- 在MYQL里面配置SSL,并启动服务

- 创建用户的时候带上SSL标签(require ssl)

- 连接数据库的时候带上SSL

MYSQL配置SSl

- 手工配置:mysql5.7.6以下版本只能手工配置

- 自动配置:mysql5.7.6以上版本支持自动配置

0、SSL策略

--ssl-mode 是 MySQL 命令行客户端的一个选项,用于指定 SSL/TLS 连接的模式。

它有四个可能的值:

-

DISABLED:禁用 SSL -

REQUIRED:必须使用 SSL -

VERIFY_CA:验证CA -

VERIFY_IDENTITY:验证身份

在连接到远程 MySQL 服务器时,需要保护敏感信息和数据的安全性,因此应使用 SSL 来加密通信。

而为了提供最高级别的信任和安全性,应将--ssl-mode 设置为REQUIRED。--ssl-mode REQUIRED 是MySQL8中最高安全级别,它要求客户端必须使用加密 SSL/TLS 连接到服务器,并验证服务器的身份。

而 --ssl-mode VERIFY_IDENTITY 不强制要求加密 SSL/TLS 连接,它仅检查并验证服务器证书,因此不如 --ssl-mode REQUIRED 安全。

这意味着 MySQL 客户端将试图建立 SSL 连接,并且如果无法建立 SSL 连接,则不会连接到 MySQL 服务器,从而确保只有通过 SSL 连接才能访问数据库。

详细解释如下:

-

REQUIRED要求所有 MySQL 客户端必须通过 TLS 密码套件建立与数据库服务器之间的连接,以提供最高级别的信任和安全性。。 -

VERIFY_IDENTITY选项要求 MySQL 客户端验证数据库服务器的身份,并持有与其授予一致的主机名或 IP 地址。但如果数据库服务器使用自签名证书,则可能会由于无法在公钥基础架构中下载到 CRL 和 OCSP 响应而交予妥协项,从而使校验变得不安全。 -

PREFERRED标志允许客户端建议并尝试进行 SSL 连接,但不需要建立 SSL 连接。如果 MySQL 客户端请求未加密连接时,服务器会回答该请求。 -

VERIFY_CA在服务器端上对客户端启用 SSL 协议,并确保 SSL 连接是在根证书颁发机构的颁发证书上建立的,而且客户端提供了匹配考验的专业证书,非常适合客户端软件的验信标准很高或者要求传输数据增强保护的情况。

1、创建证书

# 安装openssl依赖包

dnf install -y openssl

# 查看openssl版本

openssl version

# 生成SSL连接所需要的RSA密钥对

## datadir 指定数据库文件鹿筋

## user和uid 指定运行mysql_ssl_rsa_setup命令的用户

mysql_ssl_rsa_setup --datadir=/var/lib/mysql --user=mysql --uid=mysql

# 默认执行即可

mysqld_ssl_rsa_setup

## -vvv 详细,debug模式

会自动在datadir目录下创建下面的证书文件

- ca-key.pem:CA证书私钥文件,用于生成SSL连接所需的服务器和客户端证书。

- ca.pem:CA证书公钥文件,用于验证SSL连接中服务器和客户端证书的合法性。

- client-cert.pem:客户端证书,在SSL连接中用于验证客户端的身份。

- client-key.pem:客户端证书的私钥,用于加密和解密SSL连接中客户端发送的数据。

- private_key.pem:私钥文件,用于加密和解密SSL连接中的数据。

- public_key.pem:公钥文件,用于验证SSL连接中的数据。

- server_cert.pem:服务器证书,用于验证MySQL数据库服务器的身份。

- server_key.pem:服务器证书的私钥,用于加密和解密SSL连接中服务器发送的数据。

2、配置SSL证书

https://blog.csdn.***/Sn_Keys/article/details/126425869

[mysqld]

# 指定CA证书公钥文件的路径

ssl-ca=/path/to/ca.pem

# 指定mysql服务器证书的路径

ssl-cert=/path/to/server_cert.pem

# 指定mysql服务器证书的私钥路径

ssl-key=/path/to/server_key.pem

[client]

# 指定CA证书公钥文件的路径

ssl-ca=/path/to/ca.pem

# 指定mysql客户端证书的路径

ssl-cert=/path/to/client_cert.pem

# 指定mysql客户端证书的私钥路径

ssl-key=/path/to/client_key.pem

重启mysql服务

# 重启mysql服务

systemctl restart mysqld

检查状态

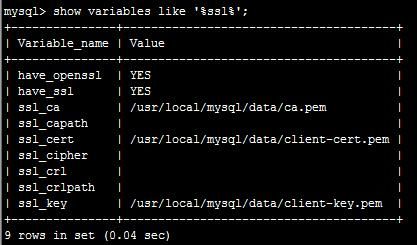

-- 检查数据库是否启用SSL

show variables LIKE 'have_SSl';

-- 查看全局变量中包含"SSL"字符的所有变量名和值

show global variables LIKE '%SSL%';

-- 查看tls安全传输版本

show global variables LIKE 'tls_version';

从 MySQL5.7.35 开始,不推荐使用 TLSv1 和 TLSv1.1 连接协议

3、配置SSL用户

创建用户普通认证方式

-- 创建用户

CREATE USER 用户名@'%' IDENTIFIED BY '表名';

-- 给用户授权

GRANT ALL ON *.* TO 用户名@'%';

-- 应用权限配置

FLUSH PRIVILEGES;

-- 查看用户权限

SELECT user,host,ssl_type,ssl_cipher FROM mysql.user;

创建用户强制证书认证

REQUIRE SSL 强制要求客户端使用 SSL/TLS加密协议与服务器进行通信REQUIRE X509强制要求客户端不仅要使用 SSL/TLS连接,而且还需要提供一个有效的 x509证书。在使用 REQUIRE X509 时,MySQL 服务器会验证客户端提供的证书是否是受信任的,并且该证书是否匹配已经注册的用户帐户中的证书。

-- require ssl 强制用户使用证书认证

CREATE USER 用户名@'%' IDENTIFIED BY '表名' require ssl;

-- require x509 强制用户使用证书认证

CREATE USER 用户名@'%' IDENTIFIED BY '表名' require x509;

-- 给用户授权

GRANT ALL ON *.* TO 用户名@'%';

-- 应用权限配置

FLUSH PRIVILEGES;

-- 查看用户权限

SELECT user,host,ssl_type,ssl_cipher FROM mysql.user;

设置用户强制证书登录

-- 设置强制ssl

alter user user0001@'%' require ssl;

-- 取消强制ssl

alter user user0001@'%' require none;

4、SSL登录

SSL加密登录方法1;

# --ssl-mode=disable: 表示关闭SSL加密模式

mysql -uroot -p --ssl-mode=disable

# 登录mysql后查看加密模式

mysql> status;

# --ssl-mode=required: 表示强制开启SSL加密模式

mysql -uroot -p --ssl-mode=required

-- 登录mysql后查看加密模式

status;

SSL加密登录方法2:

# 指定CA证书及客户端证书及私钥

mysql -uroot -p --ssl-ca=/var/lib/mysql/ca.pem \

--ssl-cert=/var/lib/mysql/client-cert.pem \

--ssl-key=/var/lib/mysql/client-key.pem